Die Studie Allianz Trade Global Survey 2025 zeigt deutlich: Chinesische Unternehmen orientieren sich infolge des eskalierenden Handelskonflikts mit den USA strategisch neu und richten den Blick zunehmend auf Europa. Seit dem amerikanischen Liberation Day am 2. April 2025 strebt kein einziges chinesisches Unternehmen mit bestehenden Lieferketten in Nordamerika einen Verbleib in der Region an. Stattdessen steigt die Zahl jener Unternehmen, die eine Verlagerung nach Westeuropa planen, sprunghaft an. Während zuvor lediglich 13 Prozent den Aufbau neuer Standorte in Westeuropa ins Auge fassten, sind es inzwischen 27 Prozent.

Diese Entwicklung beeinflusst auch den Umgang mit immateriellen Vermögenswerten, da geistiges Eigentum, Know-how und Daten jetzt an Bedeutung gewinnen. Die Integration neuer chinesischer Produktions- und Lieferstrukturen in Europa erfordert Schnittstellen zur Verarbeitung vertraulicher Informationen, was Unternehmen vor Herausforderungen beim Schutz von IP und sensiblen Daten stellt. Die Zusammenarbeit in europäisch-chinesischen Lieferketten führt zu einer Vernetzung technischer Systeme und Plattformen, wodurch neue Anforderungen an Datensicherheit und IP-Schutz entstehen – besonders bei OEM-Kooperationen mit europäischen Mittelständlern, die oft spezialisierte Schutzmechanismen benötigen.

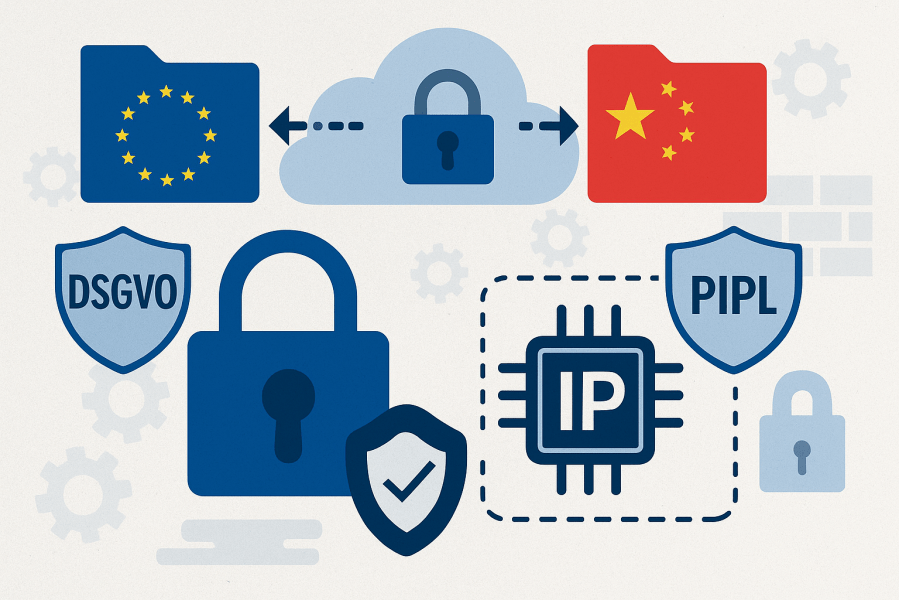

Potenzielle Risiken können sich aus strukturellen Faktoren ergeben, etwa durch vertraglich vereinbarte Offenlegungspflichten, gemeinsame digitale Plattformen oder standardisierte Schnittstellenlösungen. Regulatorisch stehen europäische Unternehmen vor komplexen Fragestellungen: Datentransfers erfordern die Einhaltung von DSGVO und PIPL, während gemeinsame Cloud-Lösungen, Fernwartungssysteme und Softwarezugriffe technisch abgesichert werden müssen. Diese strategische Neuorientierung unterstreicht die Notwendigkeit präziser Rahmenwerke für Partnerschaften, darunter klare IP-Strategien, definierte Trennlinien in Technologiearchitekturen, rechtssichere Vereinbarungen für Datenflüsse sowie verbindliche Governance-Strukturen für Informationszugriffe.